Así funciona un ransomware, el virus que tiene en jaque a BancoEstado y es la principal ciberamenaza en Chile

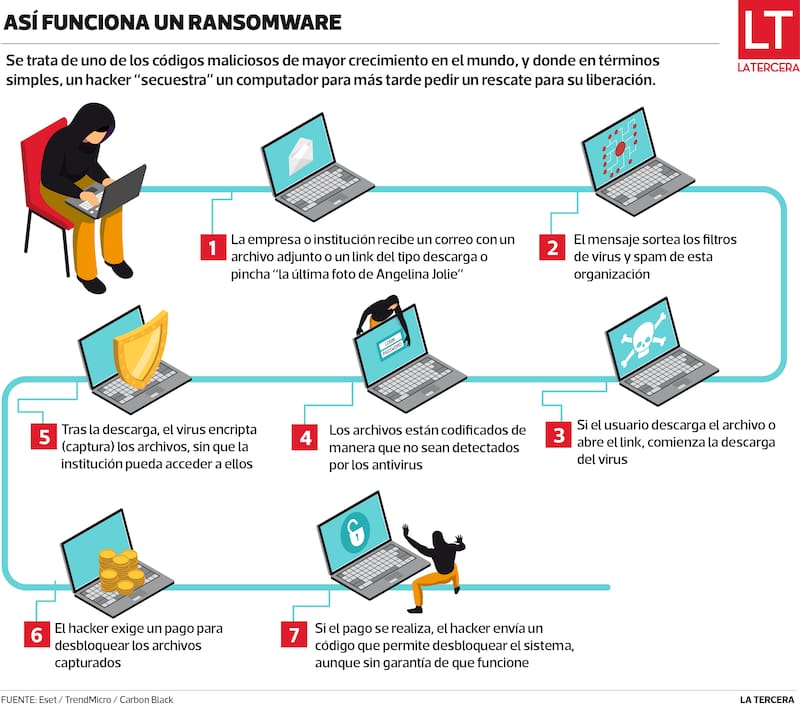

Se trata de uno de los códigos maliciosos de mayor crecimiento en el mundo, donde un hacker captura los computadores de una empresa u organización y luego pide un rescate.

En mayo de 2017, el planeta se vio asolado con una amenaza cibernética poco conocida a esa fecha: un ransomware bautizado como WannaCry, que logró afectar computadores en alrededor de 150 países, incluido Chile.

El ransomware es un tipo de ataque cibernético cuya función es ingresar a una red de equipos, capturar la información que hay en ella y luego pedir un rescate por su liberación.

Se trata del tipo de ataque de mayor crecimiento en el mundo, debido a la eficacia que genera en estos secuestradores virtuales, y las ganancias que generan. Muchas organizaciones sencillamente pagan el rescate, sobre todo cuando se trata de ataques críticos.

El ataque parece ser muy sofisticado, pero su mecanismo es bastante burdo. Se calcula que el 56% de los ataques llegan a través de un correo electrónico, ya sea con un archivo descargable y ejecutable (del tipo “ve la última foto de Angelina Jolie”) o bien un link a un sitio (“pincha aquí para obtener dinero gratis”) desde el cual se descarga el programa malicioso.

Aquí es cuando el pirata encripta los archivos o carpetas más importantes y comienza la negociación. A través de herramientas de comunicación anónimas, el secuestrador informa que el computador ha sido tomado como rehén y que para liberarlo, necesitará pagar una fianza.

“El ransomware en general no roba ni accede al contenido de la información, sino que bloquea el acceso a ella”, explica Cecilia Pastorino, especialista en seguridad informática de ESET Latinoamérica.

La experta agrega que como la mayoría de las empresas trabajan con redes compartidas de información, ”una infección puede propagarse rápidamente a través de la red, infectando no solo las estaciones de trabajo de los empleados, sino también los servidores y bases de datos de la compañía, donde muchas veces se aloja la información crítica y sensible”.

Tal como una toma de rehenes real, incluso ofrece liberar algunos archivos como prueba de su poder. Luego de eso, empiezan las demandas: si no se paga la suma requerida en una cantidad de tiempo, se perderá el acceso a esos archivos para siempre.

Gabriel Jefferies, licenciado en Ciencias de la Comunicación de la U. Mayor, dice que este rescate, generalmente se cobra por medio de monedas electrónicas o bitcoins.

“Todas las instituciones financieras son un blanco muy atractivo para este tipo de ataques, por eso siempre tienen el desafío de estar constantemente con los máximos niveles de seguridad, buscando brechas, fallos de seguridad donde podrían eventualmente generarse las oportunidades para desplegar un ataque de estas características”, explica.

Dmitry Bestuzhev, director del Equipo Global de Investigación y Análisis de Kaspersky en Latinoamérica, explica que existe un tipo de ransomware exclusivo para entidades comerciales o gubernamentales, llamado “Sodinokibi”. “Es uno de los más temibles, porque ha tenido mucho éxito al atacar diferentes víctimas a nivel mundial. Y no es la primera vez que ataca a Chile, es la misma familia de malware que atacó hace una semana a otra compañía”.

Dice que no hay razón para creer que esto pare, más bien las empresas deben prepararse para hacer algo diferente, “porque las formas de defenderse hasta ahora no han funcionado. Si siguen las mismas técnicas de defensa, no hay que esperar que las cosas mejoren”.

Pablo Nadeau, sales director de la empresa de seguridad McAfee, afirma que este tipo de ataques encriptan (secuestran) archivos en un sistema. “Este ransomware no sólo cifra los archivos, sino que también roba la información del sistema y amenaza al usuario con pagar el rescate”.

En relación a los consejos para los usuarios de una compañía, Nadeau recomienda “no abrir archivos adjuntos de documentos a menos que se lo solicite específicamente el remitente. Vea el encabezado del correo electrónico o envíe un correo electrónico por separado para validar el remitente antes de abrir los archivos adjuntos”.

Ransomware, la principal ciberamenaza en Chile

De acuerdo a la 24 edición del Informe Anual de Seguridad (ISTR) elaborado por la empresa de ciberseguridad Symantec, el cual analiza a 157 países y detalla los principales hallazgos alrededor de las amenazas globales, tendencias y motivaciones de los ciber delincuentes, Chile se ubicó en el quinto lugar de países más propensos a los ciberataques, tras Argentina en el cuarto lugar, Venezuela en tercer puesto, México en segundo y Brasil, en el primer lugar.

El informe se basa en ocho métricas que representan las principales fuentes de amenazas. Estos son: malware, spam, phishing hosts, bots, ataques de red, ataques Web, ransomware y cryptojacking. Cada vector de amenaza está ponderado por igual para el riesgo al analizar los datos.

La llegada de Bielsa

Roberto Opazo, director ejecutivo de khipu, explica lo ocurrido y señala que “a pesar de estos incidentes de alto impacto, el camino que está recorriendo Chile incluye aumentar la competencia en la industria financiera, para mejorar el servicio y el costo al que se puede acceder, pero también, para evitar una dependencia exagerada con instituciones que sean demasiado grandes para fallar, como BancoEstado y Transbank”.

En el caso particular de políticas de seguridad, el ejecutivo indicó que “el Banco Central acaba de actualizar requisitos que incluyen una amplia gama de exigencias de gestión de riesgo, aumentando los requisitos a los planes de continuidad del negocio y la seguridad de la información. Como proveedores de la industria ya hemos sentido el peso de estas nuevas exigencias y nos parece que son un aporte real”.

Haciendo alusión a una situación menos técnica, el profesional señala que “cuando llegó Bielsa a dirigir la selección nacional, en los primeros partidos Chile perdió, pero mostró el nivel de juego que todos queríamos ver, de alguna forma el DT de la selección nos enseñó a mirar el proceso y no sólo el resultado. En el caso de BancoEstado, se debe evaluar su capacidad de recuperarse frente a una caída que es de proporciones, algo que sólo se podrá evaluar al terminar la semana. Es grave que haya tantos equipos infectados, pero no estamos hablando de un simple ataque que se prevenga actualizando parches o instalando un antivirus”.

Sobre la gran cantidad de personas afectadas frente a este incidente, Opazo destacó que “es ingenuo pensar que alguna institución será invulnerable a ataques informáticos, por eso mitigar el impacto, exige gestión del riesgo, pero también aumentar la competencia en la industria financiera, incluyendo emisores de nuevos medios de pago y prestadores de servicios de pago que atiendan a los comercios. Estos son temas en los que Chile tiene procesos en curso, como la Ley de Medios de Pago para Entidades No Bancarias y la puesta en marcha del Modelo de cuatro Partes para el pago con tarjetas. La idea es evitar la concentración, para que no haya ninguna institución que al caer cause un daño así de grande”, agrega Opazo.

El eslabón más debil

Juan Camilo Ruiz, gerente de Producto de Ciberseguridad de InterNexa, afirma que “Sodinokidi”, fue considerado el más lucrativo en los círculos que frecuentan los hackers.

“Sodinokini posee el peor vector de entrada, que es el usuario final. Llega un mail con ’phishing’ que incluye el ramsonware, la persona da doble clic, entrega sus datos y el ransonware también instala su ejecutable y busca seguir propagándose”.

¿Cómo se diferencia de los demás ransomware? ¿Tiene alguna característica especial?

Los ransowares son exactamente iguales, lo que los cambia es la firma o el rastro conocido que ellos dejan. Existen unas figuras centralizadas a nivel mundial que se encargan de recolectar la información de este tipo de malware de software malicioso y de acuerdo a los comportamientos lo que hacen es detectar un perfil de comportamiento de ese software cuando se está ejecutando y a partir de ahí detectan si es o no es un software malicioso.

Entonces cuando uno compara el Sodinokidi contra los demás, probablemente lo que se ha hecho es modificar ese perfil de comportamiento. En este caso Sodinokidi está por ahí por debajo, oculto, y eso que está corriendo haciendo de la suyas. En comparación con los otros ramsonware son muy comunes, el comportamiento probablemente es el mismo de primero buscar información, luego identificarla y encriptar los volúmenes de información. Una vez esté encriptado, la persona o el dueño de la información ya no tiene acceso a ella.

En qué se diferencia de los demás, probablemente en la firma del comportamiento. Entonces eso hace que cada vez los ciber delincuentes le van cambiando la firma de manera que no sea posible rastrearlo fácilmente. Ahora, existen mecanismos que sí lo pueden hacer y no son completamente infalibles, pero pueden ayudar.

¿Qué vía utiliza un ransomware de estas características para ingresar?

Pueden utilizar un vector de propagación o un vector de entrada, que es el vector de entrada más potencial y comúnmente usado por todos los ramsonware y es atacar el eslabón más débil de la cadena, que es el usuario final.

Entonces lo atacan probablemente a través de un email con phishing y le hacen creer al usuario final que el correo electrónico proviene desde la entidad certificada y es un correo autorizado porque resulta que física y visualmente tiene el mismo “look and feel”, los mismos logos, las mismas cosas. Son copias exactas de un correo habitual y lo que hace es que en el momento en que el usuario lo abre, inclusive muchas veces ni siquiera tiene que hacer click en alguna parte, hacer absolutamente nada, solamente con abrir el correo electrónico probablemente ya pueden estar descargando sin darse cuenta un software o una copia de un software.

¿Qué consejos se le pueden entregar a los usuarios?

La medida que una empresa debe tomar es proteger, no es solamente proteger el perímetro, ya que está científicamente comprobado y especialmente con la pandemia, que la seguridad perimetral o la construcción de un perímetro seguro desapareció completamente. Toda organización debe focalizarse en proteger los computadores, los servidores y las aplicaciones, con mecanismos de prevención, protección y remediación que busquen este tipo de software.

Entonces de las plataformas y herramientas de anti ramsonware existen y pueden existir de dos tipos: las que previenen y protegen contra ataques conocidos y las que te protege contra lo que llaman a ATP (advanced threat protection) o “actividades del día cero” que es una actividad con un software de un día cero que no existe anteriormente una firma o un comportamiento de ese esa aplicación y, por lo tanto, lo que hace no es buscar el comportamiento de un software sino buscar el comportamiento, por ejemplo, de tu computador, Entonces revisa si tu computador está funcionando y de un momento a otro empieza a encriptar información, esa es una alerta y no porque exista una aplicación que se esté comportando rápido, sino porque no es normal que tú computadora esté encriptado información y eso mismo sucede con los servidores.

Entonces lo que las empresas tienen que hacer es buscar herramientas que prevengan y protejan el comportamiento anómalo de los servicios que utilizan los servidores, los computadores y las aplicaciones expuestas. No es normal que un computador esté encriptado información o que un servidor esté encriptado información y mucho menos en volúmenes grandes, porque cuando te lanzan un ransomware y se encuentra la base de datos de los usuarios, puede pesar muchos gigas, son archivos gigantescos y eso de un momento a otro si arranca encriptar, es un tema anormal. Entonces cuando tienes esas detecciones de anormalidades usualmente eso es reportado como un evento.

Por lo anterior, no solamente las organizaciones deben protegerse con herramientas para la protección y para la prevención sino que tienen que tener un mecanismo de remediación y usualmente la remediación es lo que conocemos como un servicio de correlación de eventos. Es decir si hay un evento que dice que estás encriptado información en un volumen muy grande alguien con conocimiento del tema tiene que ir a decir “oye eso sí es normal o eso no es una actividad normal” con el fin de determinar cuándo son falsos positivos o cuando realmente te están atacando. Eso es lo que usualmente conocemos como un servicio de correlación de eventos de seguridad, porque usualmente un ramsonware no ataca solamente computadores, ataca servidores y busca, al propagarse, cualquier sistema de cómputo, cualquier sistema operativo para poder hacer ese tipo de actividades. Entonces toda organización tiene que buscar cómo proteger y prevenir no solamente para ramsonware que son bien conocidos sino también para ramsonwares del “día cero”

El principal consejo es que todos los ciber delincuentes conocen que la forma más eficiente es atacar al usuario final, entonces si una organización invierte millones de dólares comprando equipos para protegerse y literalmente va a ser absolutamente inútil si el usuario final le mandas un archivo y le da doble clic al archivo y lo ejecuta. Por ello, toda estrategia de seguridad de una organización tiene sí o sí que llevar primero una política de seguridad y esa política de seguridad se la tienes que transmitir a tus usuarios finales a través de un proceso de adopción y cultura de la ciberseguridad. Es decir, hacerle entender a los empleados, a los clientes y a todas las personas que tienen contacto con esa organización y con la información que se distribuye, que existen riesgos de ciberseguridad y que existe un protocolo que está establecido en esas políticas de seguridad para que esas personas sepan cómo actuar y qué deben hacer cuando perciban algún tipo de comportamiento inusual.

Por ejemplo, no es normal que un banco te mande un correo contactando y diciendo que actualice su cuenta o que su cuenta ha sido bloqueada, haga clic aquí para desbloquearla. Entonces, siempre se debe sospechar, siempre es mejor si llega un correo del banco, llamar y consultar. Los bancos no solicitan las claves, pero aún así hay personas que caen. Son millones de usuarios.

La recomendación es que una organización no sólo debe invertir en infraestructura para proteger y para prevenir y ahora en estos últimos tiempos infraestructura y servicios de remediación sino que tiene que tener adecuadamente documentadas y definidas sus políticas de seguridad y hacer un proceso cultural con sus usuarios para que entiendan la responsabilidad que ellos desempeñan dentro de la cadena de custodia de la información, porque ellos son el eslabón más débil ahí es donde van a atacar a la gran mayoría de organizaciones y especialmente a los bancos.

En los bancos no atacan la infraestructura central porque saben que ellos han invertido muchos millones de dólares para protegerlo, donde atacan es a los usuarios finales y la gente entra al recibir un correo que dice que tiene todos sus productos bloqueados. En ese sentido, las personas que suelen caer están por encima de los 30 años, que además son las personas que más dinero manejan. Usualmente son las personas que más fácilmente entregan esa información porque para ellos no es extraño, suelen pensar que el banco es proactivo y le está advirtiendo del bloqueo de sus productos y le contestan y en el momento en que le responden, que hacen cualquier actividad, inclusive con solo abrir el correo electrónico, el ramsonware se aprovecha las vulnerabilidades del sistema operativo.

COMENTARIOS

Para comentar este artículo debes ser suscriptor.

Lo Último

Lo más leído

1.

2.

3.

4.